רשתות VLAN נמצאים בכל מקום. אתה יכול למצוא אותם ברוב הארגונים עם רשת מוגדרת כהלכה. למקרה שזה לא היה מובן מאליו, VLAN מייצג, "רשת מקומית וירטואלית", והם נמצאים בכל מקום בכל רשת מודרנית מעבר לגודל של רשת ביתית זעירה או משרדית קטנה מאוד.

ישנם כמה פרוטוקולים שונים, שרבים מהם ספציפיים לספק, אבל בבסיסו, כל VLAN עושה כמעט את אותו הדבר והיתרונות של קנה מידה VLAN ככל שהרשת שלך גדלה בגודל ובמורכבות הארגונית.

היתרונות הללו הם חלק גדול מהסיבה לכך שרשתות מקצועיות בכל הגדלים מסתמכות על רשתות VLAN כל כך. למעשה, יהיה קשה לנהל או להרחיב רשתות בלעדיהם.

היתרונות והמדרגיות של רשתות VLAN מסבירות מדוע הן הפכו להיות כל כך נפוצות בסביבות רשת מודרניות. יהיה קשה לנהל או להרחיב אפילו רשתות מורכבות במידה בינונית עם המשתמש ב-VLAN.

מה זה VLAN?

אוקיי, אז אתה מכיר את ראשי התיבות, אבל מה זה בעצם VLAN? הרעיון הבסיסי צריך להיות מוכר לכל מי שעבד או השתמש בשרתים וירטואליים.

תחשוב לרגע איך מכונות וירטואליות עובדות. שרתים וירטואליים מרובים נמצאים בתוך פיסת חומרה פיזית אחת שמפעילה מערכת הפעלה והיפרוויזר כדי ליצור ולהפעיל את השרתים הווירטואליים בשרת הפיזי היחיד. באמצעות וירטואליזציה, אתה יכול להפוך ביעילות מחשב פיזי יחיד למספר מחשבים וירטואליים שכל אחד מהם זמין למשימות ומשתמשים נפרדים.

רשתות LAN וירטואליות פועלות כמעט כמו שרתים וירטואליים. מתג מנוהל אחד או יותר מפעיל את התוכנה (בדומה לתוכנת היפרוויזר) המאפשרת למתגים ליצור מספר מתגים וירטואליים בתוך רשת פיזית אחת.

כל מתג וירטואלי הוא רשת עצמאית משלו. ההבדל העיקרי בין שרתים וירטואליים לרשתות LAN וירטואליות הוא שניתן להפיץ רשתות LAN וירטואליות על פני מספר חלקי חומרה פיזיים באמצעות כבל ייעודי הנקרא טראנק.

איך זה עובד

תאר לעצמך שאתה מנהל רשת לעסק קטן בצמיחה, מוסיף עובדים, מתחלק למחלקות נפרדות והופכים מורכבים ומאורגנים יותר.

כדי להגיב לשינויים האלה, שדרגת למתג 24 יציאות כדי להכיל מכשירים חדשים ברשת.

אתה יכול לשקול פשוט להפעיל כבל Ethernet לכל אחד מהמכשירים החדשים ולבצע את המשימה, אבל הבעיה היא שאחסון הקבצים והשירותים שבהם משתמשת כל מחלקה חייבים להישמר בנפרד. רשתות VLAN הן הדרך הטובה ביותר לעשות זאת.

בתוך ממשק האינטרנט של המתג, אתה יכול להגדיר שלושה VLAN נפרדים, אחד לכל מחלקה. הדרך הפשוטה ביותר לחלק אותם היא לפי מספרי יציאות. אתה יכול להקצות יציאות 1-8 למחלקה הראשונה, להקצות יציאות 9-16 למחלקה השנייה, ולבסוף להקצות יציאות 17-24 גרם למחלקה האחרונה. כעת ארגנת את הרשת הפיזית שלך לשלוש רשתות וירטואליות.

התוכנה על המתג יכולה לנהל את התעבורה בין הלקוחות בכל VLAN. כל VLAN פועל כרשת משלו ואינו יכול לקיים אינטראקציה ישירה עם ה-VLAN האחרים. כעת, לכל מחלקה יש רשת קטנה יותר, פחות עמוסה ויעילה יותר, ואתה יכול לנהל את כולן באמצעות אותה חומרה. זוהי דרך יעילה וחסכונית מאוד לנהל רשת.

כאשר אתה צריך שהמחלקות יוכלו ליצור אינטראקציה, אתה יכול לגרום להן לעשות זאת דרך הנתב ברשת. הנתב יכול לווסת ולשלוט בתעבורה בין ה-VLAN ולאכוף כללי אבטחה חזקים יותר.

במקרים רבים, המחלקות יצטרכו לעבוד יחד ולקיים אינטראקציה. אתה יכול ליישם תקשורת בין הרשתות הווירטואליות דרך הנתב, תוך קביעת כללי אבטחה כדי להבטיח אבטחה ופרטיות מתאימות של הרשתות הוירטואליות הבודדות.

VLAN לעומת רשת משנה

רשתות VLAN ורשתות משנה דומות למדי ומשרתות פונקציות דומות. גם רשתות המשנה וגם רשתות VLAN מחלקות רשתות ותחומי שידור. בשני המקרים, אינטראקציות בין חלוקות משנה יכולות להתרחש רק דרך נתב.

ההבדלים ביניהם באים בצורת היישום שלהם וכיצד הם משנים את מבנה הרשת.

רשת משנה של כתובת IP

רשתות משנה קיימות בשכבה 3 של מודל OSI, שכבת הרשת. רשתות משנה הן מבנה ברמת הרשת והן מטופלות באמצעות נתבים, המתארגנות סביב כתובות IP.

נתבים חוצים טווחים של כתובות IP ומנהלים משא ומתן על הקשרים ביניהם. זה מטיל את כל הלחץ של ניהול הרשת על הנתב. רשתות משנה עשויות להיות מסובכות גם כאשר הרשת שלך מגדילה את גודלה ומורכבותה.

VLAN

רשתות VLAN מוצאות את ביתן בשכבה 2 של מודל OSI. רמת קישור הנתונים קרובה יותר לחומרה ופחות מופשטת. רשתות LAN וירטואליות מחקות חומרה הפועלת כמתגים בודדים.

עם זאת, רשתות LAN וירטואליות מסוגלות לפרק תחומי שידור מבלי צורך להתחבר בחזרה לנתב, מה שמוציא חלק מעמסות הניהול מהנתב.

מכיוון שרשתות VLAN הן הרשתות הווירטואליות של עצמם, הם צריכים להתנהג קצת כמו שיש להם נתב מובנה. כתוצאה מכך, רשתות VLAN מכילות רשת משנה אחת לפחות ויכולות לתמוך במספר רשתות משנה.

רשתות VLAN מפיצים עומס ברשת, ו. מתגים מרובים יכולים להתמודד עם תעבורה בתוך רשתות VLAN מבלי לערב את הנתב, מה שיוצר מערכת יעילה יותר.

היתרונות של רשתות VLAN

עד עכשיו, כבר ראית כמה מהיתרונות ש-VLAN מביאים לשולחן. רק בזכות מה שהם עושים, ל-VLAN יש מספר תכונות חשובות.

רשתות VLAN עוזרות באבטחה. מידור התעבורה מגביל כל הזדמנות לגישה לא מורשית לחלקי רשת. זה גם עוזר לעצור את התפשטות תוכנות זדוניות, אם מישהו ימצא את דרכה לרשת. פולשים פוטנציאליים לא יכולים להשתמש בכלים כמו Wireshark כדי לרחרח מנות בכל מקום מעבר ל-LAN הווירטואלי שבו הם נמצאים, מה שמגביל גם את האיום הזה.

יעילות רשת היא עניין גדול. יישום VLAN יכול לחסוך או לעלות לעסק אלפי דולרים. פירוק תחומי שידור מגדיל מאוד את יעילות הרשת על ידי הגבלת מספר המכשירים המעורבים בתקשורת בו-זמנית. VLAN מפחית את הצורך בפריסת נתבים לניהול רשתות.

לעתים קרובות, מהנדסי רשת בוחרים לבנות רשתות LAN וירטואליות על בסיס שירות, תוך הפרדת תעבורה חשובה או אינטנסיבית ברשת כמו רשת שטח אחסון (SAN) או Voice over IP (VOIP). מתגים מסוימים גם מאפשרים למנהל מערכת לתעדף רשתות VLAN, ומעניקים יותר משאבים לתעבורה תובענית יותר וחסרה קריטית.

זה יהיה נורא צורך לבנות רשת פיזית עצמאית כדי להפריד בין תעבורה. דמיינו את סבך הכבלים המפותל שתצטרכו להילחם בו כדי לבצע שינויים. זה לא אומר כלום על עלות החומרה המוגדלת וצריכת החשמל. זה גם יהיה מאוד לא גמיש. רשתות VLAN פותרות את כל הבעיות הללו על ידי וירטואליזציה של מתגים מרובים על פיסת חומרה אחת.

רשתות VLAN מספקות רמה גבוהה של גמישות למנהלי רשת באמצעות ממשק תוכנה נוח. נגיד ששתי מחלקות מחליפות משרדים. האם צוות ה-IT צריך להסתובב בחומרה כדי להתאים לשינוי? לא. הם יכולים פשוט להקצות מחדש יציאות במתגים לרשתות ה-VLAN הנכונות. כמה תצורות VLAN אפילו לא ידרשו את זה. הם הסתגלו באופן דינמי. רשתות VLAN אלה אינן דורשות יציאות שהוקצו. במקום זאת, הם מבוססים על כתובות MAC או IP. כך או כך, אין צורך לערבוב מתגים או כבלים. זה הרבה יותר יעיל וחסכוני ליישם פתרון תוכנה כדי לשנות את המיקום של הרשת מאשר להעביר את החומרה הפיזית.

VLAN סטטי לעומת דינמי

ישנם שני סוגים בסיסיים של רשתות VLAN, מסווגות לפי האופן שבו מכונות מחוברות אליהם. לכל סוג יש חוזקות וחולשות שיש לקחת בחשבון בהתבסס על מצב הרשת המסוים.

VLAN סטטי

רשתות VLAN סטטיות מכונות לעתים קרובות רשתות VLAN מבוססות יציאה מכיוון שהתקנים מצטרפים על ידי חיבור ליציאה שהוקצתה. מדריך זה השתמש רק ב-VLAN סטטי כדוגמאות עד כה.

בהקמת רשת עם רשתות VLAN סטטיות, מהנדס יחלק מתג לפי היציאות שלו ויקצה כל יציאה ל-VLAN. כל מכשיר שמתחבר לאותה יציאה פיזית יצטרף לאותו VLAN.

רשתות VLAN סטטיות מספקות רשתות פשוטות וקלות מאוד לתצורה ללא הסתמכות רבה מדי על תוכנה. עם זאת, קשה להגביל את הגישה במיקום פיזי מכיוון שאדם יכול פשוט להתחבר. רשתות VLAN סטטיות דורשות גם מנהל רשת לשנות הקצאות יציאה למקרה שמישהו ברשת משנה מיקומים פיזיים.

VLAN דינמי

רשתות VLAN דינמיות מסתמכות רבות על תוכנה ומאפשרות רמה גבוהה של גמישות. מנהל מערכת יכול להקצות כתובות MAC ו-IP לרשתות VLAN ספציפיות, מה שמאפשר תנועה בלתי מסורבלת במרחב הפיזי. מכונות ברשת LAN וירטואלית דינאמית יכולות לנוע לכל מקום בתוך הרשת ולהישאר באותו VLAN.

למרות שרשתות VLAN דינמיות הן ללא תחרות מבחינת יכולת הסתגלות, יש להן כמה חסרונות רציניים. מתג מתקדם צריך לקחת על עצמו את התפקיד של שרת המכונה VLAN Management Policy Server (VMPS( כדי לאחסן ולמסור מידע כתובות למתגים האחרים ברשת. VMPS, כמו כל שרת, דורש ניהול ותחזוקה קבועים ונתון להשבתה אפשרית.

תוקפים יכולים לזייף כתובות MAC ולקבל גישה לרשתות VLAN דינמיות, מה שמוסיף עוד אתגר אבטחה פוטנציאלי.

הגדרת VLAN

מה אתה צריך

ישנם כמה פריטים בסיסיים שאתה צריך כדי להגדיר VLAN או VLAN מרובים. כאמור, ישנם מספר תקנים שונים, אך האוניברסלי שבהם הוא IEEE 802.1Q. זה הדוגמה הזו תבוא בעקבותיו.

נתב

מבחינה טכנית, אתה לא צריך נתב כדי להגדיר VLAN, אבל אם אתה רוצה שמספר VLAN יתקשרו, תצטרך נתב.

נתבים מודרניים רבים תומכים בפונקציונליות VLAN בצורה כזו או אחרת. נתבים ביתיים עשויים שלא לתמוך ב-VLAN או לתמוך בו רק בקיבולת מוגבלת. קושחה מותאמת אישית כמו DD-WRT אכן תומכת בה בצורה יסודית יותר.

אם כבר מדברים על מותאם אישית, אתה לא צריך נתב מדף כדי לעבוד עם רשתות ה-LAN הווירטואליות שלך. קושחת נתב מותאם אישית מבוססת בדרך כלל על מערכת הפעלה דמוית Unix כגון Linux או FreeBSD, כך שתוכל לבנות נתב משלך באמצעות אחת ממערכות ההפעלה הללו בקוד פתוח.

כל פונקציונליות הניתוב שאתה צריך זמינה עבור לינוקס, ואתה יכול להגדיר התקנה אישית של לינוקס כדי להתאים את הנתב שלך לצרכים הספציפיים שלך. למשהו שהוא יותר שלם, בדוק את pfSense. pfSense היא הפצה מצוינת של FreeBSD שנבנתה כדי להיות פתרון ניתוב חזק בקוד פתוח. הוא תומך ברשתות VLAN וכולל חומת אש כדי לאבטח טוב יותר את התעבורה בין הרשתות הוירטואליות שלך.

בכל מסלול שתבחר, ודא שהוא תומך בתכונות ה-VLAN שאתה צריך.

מתג מנוהל

מתגים הם לב ליבה של רשת VLAN. הם המקום שבו הקסם מתרחש. עם זאת, אתה צריך מתג מנוהל כדי לנצל את הפונקציונליות של VLAN.

כדי לקחת את הדברים לרמה גבוהה יותר, פשוטו כמשמעו, ישנם מתגים מנוהלים בשכבה 3 זמינים. מתגים אלו מסוגלים להתמודד עם תעבורת רשת של שכבה 3 ויכולים לתפוס את מקומו של נתב במצבים מסוימים.

חשוב לזכור שהמתגים הללו אינם נתבים, והפונקציונליות שלהם מוגבלת. מתגי שכבה 3 אכן מפחיתים את הסבירות לאחביון רשת שיכול להיות קריטי בסביבות מסוימות שבהן זה קריטי לרשת חביון נמוכה מאוד.

כרטיסי ממשק רשת לקוח (NIC)

ה-NICs שבהם אתה משתמש במחשבי הלקוח שלך צריכים לתמוך ב-802.1Q. רוב הסיכויים שכן, אבל זה משהו שצריך לבדוק לפני שמתקדמים.

תצורה בסיסית

הנה החלק הקשה. ישנן אלפי אפשרויות שונות כיצד תוכל להגדיר את הרשת שלך. אין מדריך אחד שיכול לכסות את כולם. בליבם, הרעיונות מאחורי כמעט כל תצורה זהים, וכך גם התהליך הכללי.

הגדרת הנתב

אתה יכול להתחיל בכמה דרכים שונות. אתה יכול לחבר את הנתב לכל מתג או לכל VLAN. אם תבחר רק בכל מתג, תצטרך להגדיר את הנתב כדי להבדיל בין התעבורה.

לאחר מכן תוכל להגדיר את הנתב שלך לטפל בתעבורה עוברת בין רשתות VLAN.

הגדרת המתגים

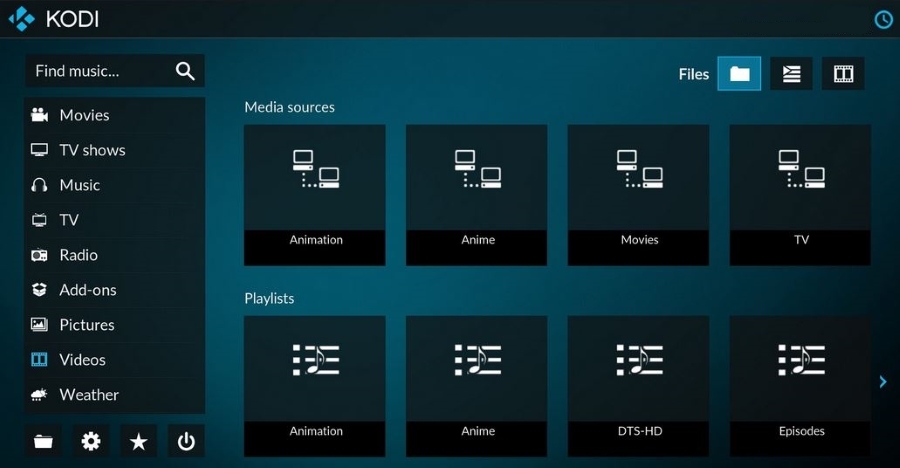

בהנחה שמדובר ב-VLAN סטטי, אתה יכול להיכנס לכלי השירות לניהול VLAN של המתג שלך דרך ממשק האינטרנט שלו ולהתחיל להקצות יציאות ל-VLAN שונים. מתגים רבים משתמשים בפריסת טבלה המאפשרת לך לסמן אפשרויות עבור היציאות.

אם אתה משתמש במספר מתגים, הקצה אחת מהיציאות לכל רשתות ה-VLAN שלך והגדר אותה כיציאת מטען. עשה זאת בכל מתג. לאחר מכן, השתמש ביציאות אלה כדי להתחבר בין המתגים ולהפיץ את ה-VLAN שלך על פני מספר מכשירים.

חיבור לקוחות

לבסוף, קבלת לקוחות לרשת היא די מובן מאליו. חבר את מכונות הלקוח שלך ליציאות המתאימות לרשתות ה-VLAN שבהן אתה רוצה שהם יהיו.

VLAN בבית

למרות שאולי זה לא נראה כשילוב הגיוני, לרשתות VLAN יש למעשה יישום נהדר במרחב הרשתות הביתית, רשתות האורחים. אם לא מתחשק לך להקים רשת WPA2 Enterprise בבית שלך וליצור בנפרד אישורי כניסה לחברים ובני משפחה שלך, אתה יכול להשתמש ב-VLAN כדי להגביל את הגישה שיש לאורחים שלך לקבצים ולשירותים ברשת הביתית שלך.

הרבה נתבים ביתיים מתקדמים וקושחת נתב מותאם אישית תומכים ביצירת רשתות VLAN בסיסיות. אתה יכול להגדיר VLAN אורח עם פרטי התחברות משלו כדי לאפשר לחברים שלך לחבר את המכשירים הניידים שלהם. אם הנתב שלך תומך בזה, VLAN אורח הוא שכבת אבטחה נהדרת נוספת כדי למנוע מהמחשב הנייד עטור הווירוסים של חברך לדפוק את הרשת הנקייה שלך.